2020年9月に発生した「ドコモ口座が不正利用された。銀行口座の残額が0円を越えて引き出され、マイナスになった」というニュースは衝撃的なものでした。

もちろんインターネット上での銀行やクレジットカードを利用したサービスは、悪用された場合の危険性が常に付きまといます。

ドコモ口座の不正利用が発生した裏には、情報セキュリティへの対策の甘さが存在していたようです。本記事では、情報セキュリティの観点でドコモ口座の不正利用事件について解説します。

ドコモ口座とはどんなサービス?

ドコモ口座とは、オンライン上に電子決済のための口座を作り、銀行口座と連携させて利用できる電子マネーサービスです。銀行口座と連携しないプリペイドとしておくことできます。

銀行口座と連携した場合は、送金、払い出しなど、ドコモ口座を経由してお金を出金することが可能です。「d払い」というスマートフォン決済とも連携しています。

ドコモ口座が不正利用された手口とは? セキュリティホールは存在していた?

ドコモ口座を作って銀行口座と連携させた場合、アプリやセブン銀行ATMを利用して送金、払い出しの手続きを行うことができます。

この際、ドコモ回線を利用しているユーザーの場合は「回線認証+4桁」のパスワード認証、ドコモ回線を利用していないユーザーの場合は4桁パスワードの認証のみで利用可能となっていました。ドコモ口座、銀行の双方で認証をしていることを見込んで、認証が不十分な状態だったといえます。

今回はドコモ回線を利用していない場合の4桁パスワードのみの認証が不正利用のターゲットとなりました。

ドコモ回線を利用していない場合、銀行の口座名義、口座番号、暗証番号とメールアドレスの情報だけでドコモ口座が作れてしまいます。そのため、何らかの事情で銀行口座の情報が漏れていた人が、勝手にドコモ口座を作成されたうえで銀行口座と連携され、出金や送金が行われてしまったのです。

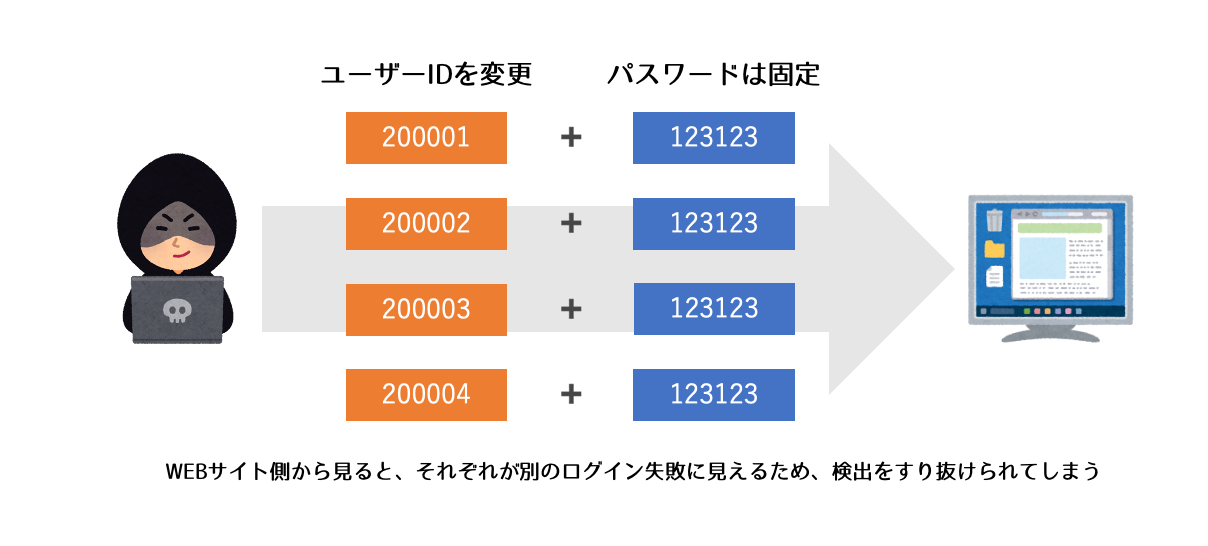

暗証番号については、「リバースブルートフォースアタック」と呼ばれる逆総当たり攻撃で認証をパスしたという可能性が高いといわれています。

リバースブルートフォース攻撃では、パスワードではなくIDの方に総当たり攻撃をしかけます。つまり攻撃対象となるユーザーは誰でもいいわけです。特にシステムで管理されているユーザーに対して、パスワードの組み合わせが少ない場合、リバースブルートフォース攻撃は威力を増します。

例えば、ID数が500万人の会員サービスがあったとします。この会員サービスのパスワードが4桁の数字のみに制限されている場合、考えられるパスワード数は「0000」から「9999」の1万通りです。

1万通りしかないパスワードを500万人の会員が使うわけですから、理論上は500人の会員が同じパスワードを使っていると考えられます。さらに「1234」や「7777」などの覚えやすいパスワードを使用している会員は、さらに多くいると考えてもおかしくありません。

このような多くのユーザーが使っているパスワードに狙いを定めて、IDの方を総当たりで変化させながらログイン試行する攻撃が、リバースブルートフォース攻撃なのです。

※銀行によっては生年月日や他の二要素認証も利用されており、二要素認証を使っている銀行では被害は確認されていません。

二要素認証の必要性

今回のドコモ口座の不正利用による問題については、その認証が暗証番号のみとなってしまうケースがあることが、情報セキュリティの視点では大きな問題です。

昨今では銀行口座やクレジットカードの利用においては、二要素認証(多要素認証)の利用が推奨されています。多要素認証とは、パスワードの認証に加え、生体認証や特定回線の利用、製品個体番号の認証など、二つの要素での認証を組み合わせる方式です。

知識、所有、生体の3つがキーワードとなっており、この内二つを認証に利用することでより精度の高い認証が可能となります。

・知識

パスワード、生年月日、暗証番号

・所有

ICチップなどを搭載した各種カード、スマートフォンの個体番号や回線

・生体

指紋、網膜、静脈

2019年に起きた「7pay(セブンペイ)」のトラブルも二要素認証が導入されていないことが起因となった問題でした。今後も電子決済に関連したサービスは発展していくと思われますが、利用する場合は多要素認証を利用しているかどうかをきちんと確認しましょう。